第三方工具暴露大量特斯拉車主敏感數據,涉實時定位、駕駛習慣等

責編:gltian |2025-08-20 14:22:23近日,安全研究者 Seyfullah KILI? 披露,數百個可公開訪問的 TeslaMate 實例在未經身份驗證的情況下,泄露了特斯拉車輛的敏感數據,包括精確 GPS 坐標、車型與軟件版本、充電模式、常駐位置與行駛軌跡等,可據此推斷車主出行規律與個人習慣。

此漏洞源于這款廣受歡迎的開源特斯拉數據記錄工具的配置不當。該工具通過連接到特斯拉官方API,收集全面的車輛遙測數據。

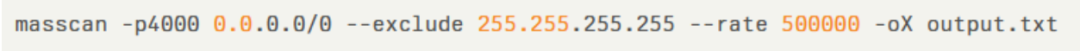

研究者 Seyfullah KILI? 使用多臺 10Gbps 服務器運行 masscan 對全網 IPv4 進行端口掃描,鎖定 TeslaMate 默認服務端口 4000;隨后借助 httpx 識別特征性 HTTP 響應,篩選出真實的 TeslaMate 實例。

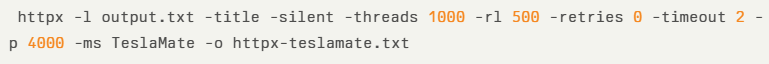

這次掃描成功發現了數百個存在漏洞的實例,這些實例泄露了特斯拉車輛的實時數據。研究人員還創建了一個演示網站 teslamap.io,用于可視化展示暴露車輛的地理分布,以此說明這一隱私泄露問題的嚴重性。

這一根本的安全缺陷在于 TeslaMate 的默認配置,其關鍵端點缺乏內置的身份驗證機制。當該應用程序部署在將 4000 端口暴露于互聯網的云服務器上時,就會立即被全球的未授權用戶訪問。

此外,許多裝置在 3000 端口運行 Grafana 儀表板時,使用默認或弱密碼,這就造成了多種攻擊途徑。

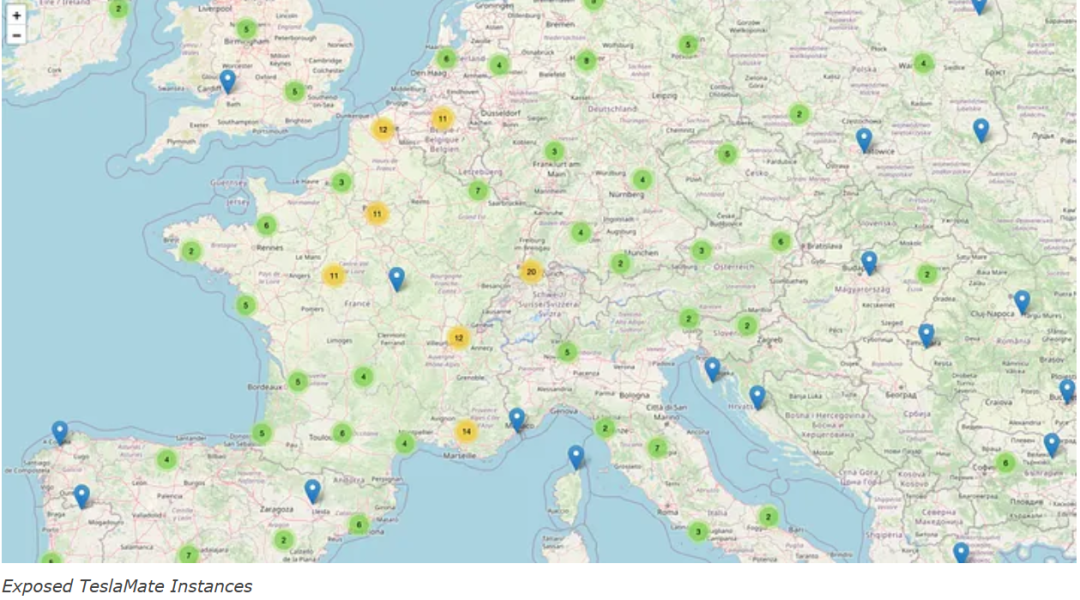

研究者與社區建議特斯拉車主與運維人員立即加固現有 TeslaMate 實例,基本的保護措施包括使用 Nginx 配置反向代理身份驗證。其他安全措施還包括通過防火墻規則限制訪問、將服務綁定到本地主機接口以及實施基于虛擬專用網絡(VPN)的訪問控制。

資訊及配圖來源:https://cybersecuritynews.com/teslamate-leaks-vehicle-data/

聲明:本文來自看雪學苑