客戶身份與訪問管理(CIAM)常見威脅分析與應(yīng)對(duì)

責(zé)編:gltian |2022-09-26 15:58:19在“企業(yè)邊界正在瓦解,基于邊界的安全防護(hù)體系正在失效”的大背景下,“身份即信任”(Identity is Trust)已成為新一代安全能力構(gòu)建的基石。特別是在零信任安全建設(shè)中,對(duì)傳統(tǒng)訪問控制技術(shù)進(jìn)行了理念上的顛覆,倡導(dǎo)安全體系架構(gòu)從網(wǎng)絡(luò)中心化走向身份中心化,實(shí)現(xiàn)以身份為中心的新型網(wǎng)絡(luò)訪問控制。在此背景下,加強(qiáng)客戶身份安全和訪問管理(CIAM)也成為許多組織的優(yōu)先實(shí)現(xiàn)。

CIAM的基本特征與發(fā)展

新一代客戶身份和訪問管理(CIAM)解決方案使組織能夠?yàn)樾枰L問其業(yè)務(wù)應(yīng)用系統(tǒng)和服務(wù)的外部用戶實(shí)現(xiàn)便利性、隱私性和安全性方面的平衡。同時(shí),它還允許組織不斷發(fā)展用戶體驗(yàn)(UX),以最大限度地減少開發(fā)人員對(duì)身份相關(guān)功能的需求,并滿足監(jiān)管和安全要求。

有效的CIAM解決方案需要包含三個(gè)基本特征:身份驗(yàn)證、授權(quán)和身份管理。

- 正確的身份驗(yàn)證可確保登錄賬戶的用戶是他們所稱的身份;

- 有效的授權(quán)有助于組織為用戶提供對(duì)應(yīng)用程序和/或資源的適當(dāng)訪問級(jí)別;

- 全面的身份管理允許管理員更新用戶訪問權(quán)限并實(shí)施安全策略。

最近幾年,雖然CIAM的說(shuō)法一直保持不變,但其內(nèi)在含義已經(jīng)發(fā)生了許多變化。如今,CIAM的主要應(yīng)用類型包括:

- 服務(wù)消費(fèi)者客戶:在企業(yè)對(duì)消費(fèi)者(business-to-consumer,B2C)應(yīng)用中,有效的CIAM實(shí)施使您能夠提供高度個(gè)性化的促銷和建議,從而為客戶帶來(lái)更多收入并創(chuàng)造更多價(jià)值,同時(shí)確保在整個(gè)企業(yè)中提供便捷的用戶體驗(yàn)數(shù)字頻道;

- 為企業(yè)客戶提供支持:企業(yè)組織對(duì)SaaS系統(tǒng)的應(yīng)用已經(jīng)非常普及。不同類型、級(jí)別的用戶需要對(duì)不同資源擁有不同級(jí)別的訪問權(quán)限,而創(chuàng)建便捷安全的體驗(yàn)需要通過CIAM精確管理身份和訪問權(quán)限;

- 支持第三方合作伙伴:在許多情況下,身份信息必須由提供服務(wù)的組織管理。為了滿足服務(wù)提供商需求,CIAM系統(tǒng)還需要提供組織客戶賬戶創(chuàng)建、維護(hù)和維護(hù)所需的所有工具。

在企業(yè)環(huán)境中,安全性的要求有時(shí)會(huì)高于便利性,因此管理員可以在相對(duì)較少考慮用戶體驗(yàn)的情況下實(shí)施控制。但客戶身份管理必須在保持安全性和隱私性的同時(shí),最大限度地減少對(duì)業(yè)務(wù)開展的影響,在不影響用戶體驗(yàn)的情況下抵御日益復(fù)雜的身份安全威脅。

CIAM面臨的主要威脅

利用或針對(duì)CIAM服務(wù)的攻擊有多種形式,但是攻擊的主要目標(biāo)多為以下兩種結(jié)果:

- 注冊(cè)欺詐:攻擊者創(chuàng)建傀儡賬戶;

- 賬戶接管(ATO):攻擊者獲得對(duì)現(xiàn)有賬戶的訪問權(quán)限。

注冊(cè)欺詐攻擊對(duì)企業(yè)的主要威脅包括:失去合法用戶和相關(guān)利益、聲譽(yù)受損、直接經(jīng)濟(jì)損失以及產(chǎn)生高昂的賬號(hào)清理費(fèi)用。而賬戶接管對(duì)企業(yè)的安全和隱私構(gòu)成了更大的威脅,除了竊取關(guān)鍵業(yè)務(wù)數(shù)據(jù),他們還可能獲得有價(jià)值的用戶統(tǒng)計(jì)信息和個(gè)人身份信息(PII),導(dǎo)致組織可能會(huì)面臨嚴(yán)格的監(jiān)管處罰,以及失去用戶的信任。

據(jù)最新的研究數(shù)據(jù)顯示,目前最常見的身份安全攻擊手法包括:

01

欺詐性注冊(cè)

在欺詐性注冊(cè)攻擊(也稱為虛假賬戶創(chuàng)建攻擊)中,威脅行為者會(huì)濫用賬戶注冊(cè)過程來(lái)創(chuàng)建傀儡賬戶。

【欺詐性注冊(cè)攻擊剖析】

執(zhí)行欺詐性注冊(cè)的動(dòng)機(jī)有很多,包括:

- 不公平地獲得有價(jià)值的東西;

- 獲得與創(chuàng)建賬戶相關(guān)的獎(jiǎng)勵(lì),包括禮品卡、加密貨幣代幣等;

- 利用賬戶開展垃圾郵件發(fā)送、虛假信息或社會(huì)工程攻擊活動(dòng);

- 進(jìn)行合成身份欺詐,通常利用金融服務(wù)和公用事業(yè)賬戶;

- 將賬戶轉(zhuǎn)售給相關(guān)方;

- 損害提供商提供的服務(wù)能力,從而阻止合法用戶注冊(cè);

- 通過使用傀儡賬戶操縱登錄成功率和失敗率以繞過自動(dòng)安全措施,來(lái)實(shí)施賬戶接管(ATO)攻擊。

02

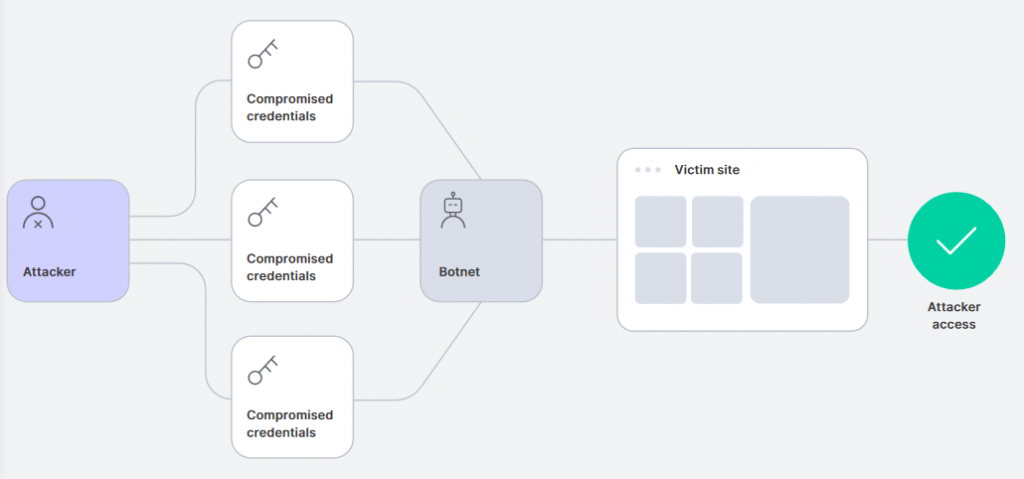

憑據(jù)填充

憑據(jù)填充(俗稱“撞庫(kù)”)攻擊利用了非常普遍的密碼重用實(shí)踐。當(dāng)賬戶持有人在多個(gè)站點(diǎn)上重復(fù)使用相同(或相似)的密碼時(shí),就會(huì)產(chǎn)生多米諾骨牌效應(yīng),其中一個(gè)憑據(jù)受損將威脅多個(gè)應(yīng)用程序。

除了賬戶接管目的外,憑證填充還通常用于賬戶發(fā)現(xiàn)/驗(yàn)證,其目標(biāo)是開發(fā)可以出售的高質(zhì)量憑證列表。

【憑據(jù)填充攻擊剖析】

大多數(shù)此類攻擊都使用暴力破解一長(zhǎng)串被破壞的憑據(jù)。不幸的是,發(fā)動(dòng)此類攻擊的障礙非常低。根據(jù)最新調(diào)查數(shù)據(jù)顯示,撞庫(kù)攻擊是目前直接觀察到的最常見身份攻擊威脅。在2022年第一季度,共計(jì)檢測(cè)到近100億次撞庫(kù)事件,約占總流量/身份驗(yàn)證事件的34%。

03

MFA繞過

MFA(多因素身份驗(yàn)證)是防止賬戶接管的有效方法,無(wú)論是來(lái)自撞庫(kù)攻擊還是來(lái)自其他一些攻擊媒介。要破壞實(shí)施MFA保護(hù)的賬戶,攻擊者需要獲取賬戶憑據(jù),或者通過MFA質(zhì)詢作為身份的輔助證明。研究人員發(fā)現(xiàn),現(xiàn)在有多種攻擊工具可以很輕松地針對(duì)一些身份驗(yàn)證因素發(fā)起攻擊,尤其是SMS傳遞的一次性密碼(OTP)。此外,積極主動(dòng)且資源充足的威脅參與者知道(并提供出售)MFA的變通辦法并不罕見。這些繞過機(jī)制通常利用遺留身份驗(yàn)證協(xié)議中的漏洞,因此,組織必須了解禁用或嚴(yán)格管理此類系統(tǒng)的必要性。

【MFA繞過攻擊剖析】

04

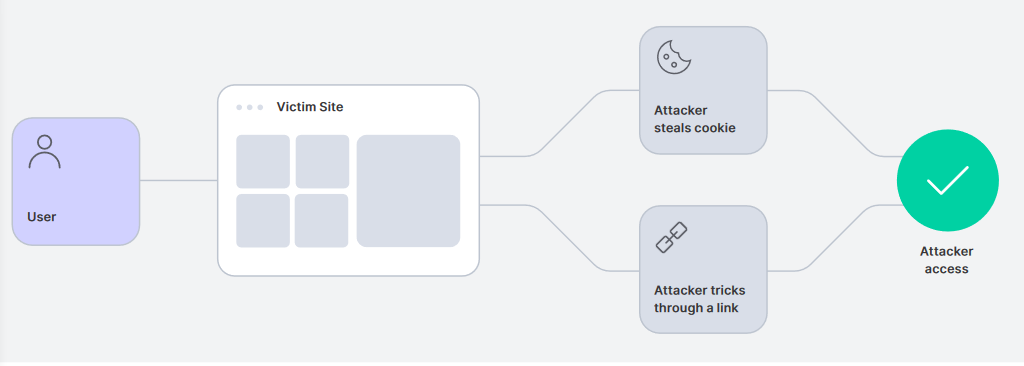

會(huì)話劫持

在會(huì)話劫持攻擊中,攻擊者無(wú)需提供密碼即可訪問活躍會(huì)話。只要會(huì)話保持活躍狀態(tài),攻擊者就會(huì)保持訪問權(quán)限。

【會(huì)話劫持攻擊剖析】

實(shí)現(xiàn)此結(jié)果的兩種常見攻擊方法是:1. 合法用戶登錄后,攻擊者竊取用戶的會(huì)話cookie;2. 攻擊者通過帶有準(zhǔn)備好的會(huì)話ID的惡意鏈接誘騙用戶登錄。這兩種方法都可以在一定程度上進(jìn)行擴(kuò)展,但會(huì)話劫持更有可能被用作針對(duì)特定用戶的針對(duì)性攻擊的一部分。

05

密碼噴射與猜測(cè)

密碼噴射是一種暴力攻擊方法,攻擊者使用自動(dòng)化工具嘗試跨多個(gè)不同賬戶的通用密碼。而密碼猜測(cè)則是一種更粗略的方法,會(huì)在海量的賬戶中嘗試許多密碼。

【密碼噴射攻擊剖析】

由于用戶不安全的密碼習(xí)慣(例如密碼重用、使用常用詞、設(shè)置弱密碼等),攻擊者只需簡(jiǎn)單地利用泄露密碼列表和常用詞詞典就可以顯著提高破解正確密碼的可能性。

06

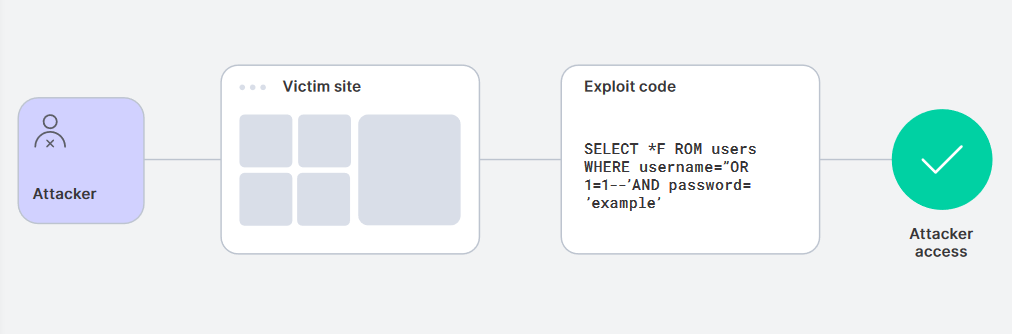

代碼注入

代碼注入攻擊是將代碼插入到一個(gè)字段中,例如用戶名,以利用未能清理輸入的薄弱系統(tǒng)。例如,代碼可能會(huì)要求后端忽略密碼檢查,并自動(dòng)將攻擊者登錄到用戶數(shù)據(jù)庫(kù)中的管理員賬戶。一旦攻擊者擁有管理訪問權(quán)限,就可以進(jìn)行廣泛的入侵操作。

【注入攻擊剖析】

07

會(huì)話重寫

與會(huì)話劫持一樣,會(huì)話ID URL重寫是一種為威脅參與者提供帳戶訪問權(quán)限的攻擊;在這種情況下,攻擊者竊取了會(huì)話URL,這可以通過多種方式實(shí)現(xiàn),包括:

- 嗅探不安全的Wi-Fi連接;

- 親自查看URL(例如,無(wú)意地后頭瞥見);

- 使用間諜軟件/惡意軟件抓取屏幕圖像。

CIAM防護(hù)優(yōu)化建議

隨著攻擊者將更多注意力集中在入侵客戶身份系統(tǒng)上,且不斷發(fā)展他們的策略、技術(shù)和程序(TTP),下述安全建議對(duì)于企業(yè)來(lái)說(shuō)至關(guān)重要:

- 實(shí)施縱深防御工具,并在用戶層、應(yīng)用層和網(wǎng)絡(luò)層有效結(jié)合使用;

- 持續(xù)監(jiān)控其應(yīng)用程序的攻擊跡象和TTP變化;

- 根據(jù)防護(hù)需要及時(shí)進(jìn)行策略調(diào)整(例如,調(diào)整參數(shù)、收緊限制、引入新工具等)。

【CIAM縱深防御應(yīng)用策略】

正確有效地使用CIAM方案對(duì)每個(gè)現(xiàn)代組織都是一個(gè)挑戰(zhàn)。以下是一些通用優(yōu)化建議:

- 實(shí)施和鼓勵(lì)MFA:MFA是破壞攻擊最有效的方法之一,實(shí)施具有強(qiáng)大認(rèn)證因素的多種方法并鼓勵(lì)用戶采用;

- 限制失敗的登錄嘗試:暴力破解、憑證填充和密碼噴射通常會(huì)在每次攻擊得手前觸發(fā)許多失敗;

- 實(shí)施安全會(huì)話管理:使用服務(wù)器端的安全會(huì)話管理器,在登錄后生成新的會(huì)話ID。不要將會(huì)話ID放在URL中,并確保它們?cè)谧N后立即失效;

- 不要附帶默認(rèn)憑據(jù):默認(rèn)管理員憑據(jù)是主要的攻擊媒介,因?yàn)樵S多用戶保持不變,使系統(tǒng)容易受到字典攻擊;

- 強(qiáng)制使用強(qiáng)密碼:許多暴力攻擊依賴于弱密碼或普通密碼,建議企業(yè)強(qiáng)制要求并執(zhí)行密碼長(zhǎng)度和復(fù)雜性管理策略;

- 監(jiān)控已泄露密碼的使用:許多用戶在多個(gè)站點(diǎn)上重復(fù)使用相同或相似的密碼,因此一項(xiàng)服務(wù)的泄露可能會(huì)威脅到許多其他服務(wù),應(yīng)該強(qiáng)制用戶及時(shí)更改被破壞的憑據(jù);

- 不要存儲(chǔ)純文本密碼:如果企業(yè)的密碼數(shù)據(jù)庫(kù)無(wú)法直觀讀取識(shí)別,那么它對(duì)黑客來(lái)說(shuō)毫無(wú)價(jià)值,對(duì)身份賬號(hào)進(jìn)行加密是必須的,也是合理的。

參考鏈接:

- 第三方工具暴露大量特斯拉車主敏感數(shù)據(jù),涉實(shí)時(shí)定位、駕駛習(xí)慣等

- 泄露上百萬(wàn)患者健康信息,美國(guó)醫(yī)藥巨頭賠償2.87億元

- 規(guī)格空前,戰(zhàn)略領(lǐng)航!ISC.AI 2025定義全球“安全+AI”發(fā)展新坐標(biāo)

- 蘭德報(bào)告:通用人工智能誘發(fā)的五大國(guó)家安全難題

- 工信部:關(guān)于防范NordDragonScan惡意軟件的風(fēng)險(xiǎn)提示

- “特普會(huì)”未公開敏感信息,被酒店住客發(fā)現(xiàn)

- 從防火墻到零信任 保障關(guān)鍵OT數(shù)據(jù)安全進(jìn)入信任計(jì)算時(shí)代

- 德法院駁回針對(duì)Meta AI用戶數(shù)據(jù)訓(xùn)練的禁令申請(qǐng)

- ISC.AI 2025 人工智能安全治理與創(chuàng)新實(shí)踐論壇圓滿召開

- 國(guó)家計(jì)算機(jī)病毒應(yīng)急處理中心檢測(cè)發(fā)現(xiàn)70款違法違規(guī)收集使用個(gè)人信息的移動(dòng)應(yīng)用