原文標題:MirageFlow: A New Bandwidth Inflation Attack on Tor

原文作者:Christoph Sendner, Jasper Stang, Alexandra Dmitrienko, Raveen Wijewickrama, Murtuza Jadliwala原文鏈接:https://dx.doi.org/10.14722/ndss.2024.241133發(fā)表會議:NDSS 2024筆記作者:王彥@安全學術圈主編:黃誠@安全學術圈編輯:張貝寧@安全學術圈

1 總體介紹

Tor作為日均200萬用戶的主流匿名通信網(wǎng)絡,長期面臨流量指紋與關聯(lián)攻擊的威脅。此類攻擊需吸引大量用戶流量至惡意中繼,通常依賴帶寬膨脹攻擊(通過虛報或操縱測量值提升中繼權重)。現(xiàn)有攻擊存在局限性:測量流量因使用2跳電路易被識別,攻擊者可通過丟棄用戶流量專供測量流量實現(xiàn)177倍膨脹,但未充分利用資源共享受限性。

Tor允許中繼節(jié)點共享物理資源(如單主機部署多虛擬機),且當前帶寬測量機制(如SBWS)存在關鍵弱點:1) 測量流量與常規(guī)流量模式差異明顯;2) 未防范資源共享受限帶來的測量干擾;3) 歷史方案(如TorFlow替代品PeerFlow、EigenSpeed)仍依賴易檢測的顯式測量流量或易受女巫攻擊。

本文方提出MirageFlow攻擊框架,核心在于利用攻擊者控制的中繼集群動態(tài)分配共享資源。貢獻包括:

- 提出兩種攻擊變體——C-MirageFlow(單服務器共駐中繼)和D-MirageFlow(多服務器共享網(wǎng)絡鏈路);

- 在私有Tor測試網(wǎng)驗證攻擊有效性(C型近n倍/D型近n×N倍膨脹);

- 分析現(xiàn)有帶寬測量方案(如3跳電路、FlashFlow)對MirageFlow的脆弱性;

- 揭示Tor網(wǎng)絡中潛在攻擊指標(如中繼家族共IP/同端口/同步帶寬);

- 提出輕量級緩解措施(如共駐檢測、測量異常分析)。

2 背景知識

Tor 網(wǎng)絡中用戶通常通過三個中繼建立通信路徑,稱為 Guard(入口)、Middle(中間)、Exit(出口)。中繼節(jié)點由志愿者運行,性能和狀態(tài)信息通過目錄服務器(Directory Authority)每小時生成共識文件用于客戶端路徑選擇。中繼由志愿者運營,同一運營者可管理多個中繼并聲明為”家族”(同家族中繼不會被選入同一電路)。

為防止中繼虛假報告帶寬,Tor 使用 Bandwidth Authority(BA)進行主動測量,目前主要使用 Simple Bandwidth Scanner(SBWS)工具。該工具通過兩跳電路從目標中繼到出口中繼下載大文件來估算帶寬。由于這種測量方式易于識別,攻擊者可借此進行選擇性投機,專門優(yōu)化測量表現(xiàn)以提升被選概率。

惡意中繼可實時檢測BA的測量流量(已知BA IP地址),并在測量期間丟棄用戶流量,將全部資源用于測量流量以虛增帶寬。資源共享受限性(如多中繼共享主機或網(wǎng)絡鏈路)為MirageFlow提供了新攻擊面。

3 方案設計

MirageFlow 攻擊控制多個Tor中繼(進程/容器/VM),掌握多個公網(wǎng)IP地址,具備實時區(qū)分測量/用戶流量的能力(基于2跳電路特征或ML模型)。利用共享資源策略在多個中繼節(jié)點之間動態(tài)分配計算和網(wǎng)絡帶寬,在測量期間將全部資源集中至被測中繼上,可動態(tài)將測量流量導向高資源節(jié)點,用戶流量導向低資源節(jié)點或丟棄,該方法有兩個變體:

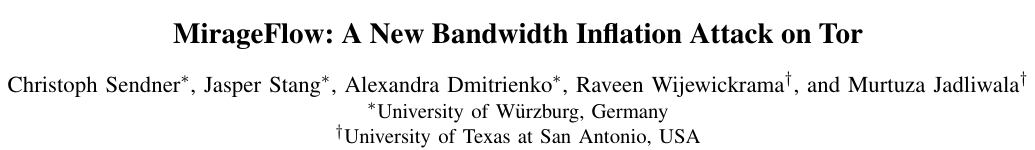

C-MirageFlow(共駐中繼攻擊)?在同一物理機上運行多個中繼進程,每個使用不同端口或 IP。通過監(jiān)聽測量流量特征(例如 BA 的 IP 地址),攻擊者可以即時識別測量過程,將所有資源用于該測量中繼,其他中繼則丟棄用戶流量。圖 1 展示了該結構,其中測量流量通過“流量分類器”定向至被測中繼。

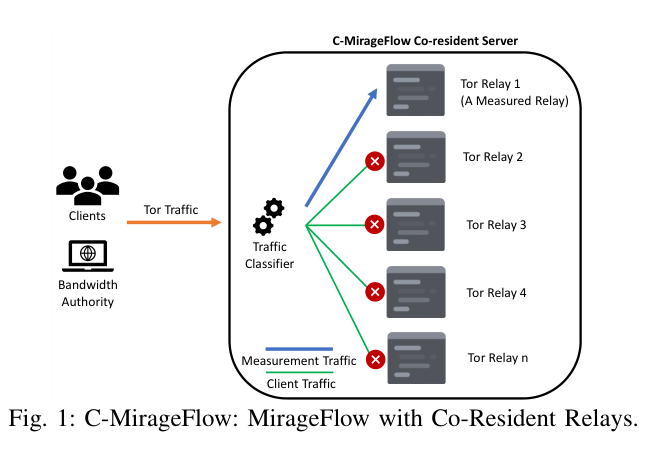

D-MirageFlow(專用服務器攻擊)?則在更復雜的環(huán)境中運行,攻擊者控制多個服務器與一個網(wǎng)關路由器。測量流量被網(wǎng)關識別并轉發(fā)至高性能的“專用測量服務器”,其他流量由普通服務器處理或丟棄。如圖 2 所示,D-MirageFlow 能夠通過拓展服務器數(shù)量和每臺服務器的中繼數(shù),線性放大帶寬膨脹效應。

這兩種方案都假設攻擊者能實時區(qū)分測量與用戶流量,將資源共享與現(xiàn)有技術(虛報帶寬、測量期丟包)結合,顯著提升膨脹效率并降低攻擊資源需求。圖1-2展示了攻擊架構的核心組件(流量分類器、資源池化、動態(tài)路由)。

4 實驗評估

本實驗基于Chutney構建私有Tor測試網(wǎng)(含3個DA、5個出口中繼、2個客戶端),使用VirtualBox限制帶寬(中繼VM:50MBps)。遵守Tor安全委員會要求,遵循道德評估規(guī)范,僅在私有 Tor 測試網(wǎng)絡中部署攻擊環(huán)境,避免對真實用戶產生影響。同時使用SBWS 測量帶寬,評估膨脹效果。。

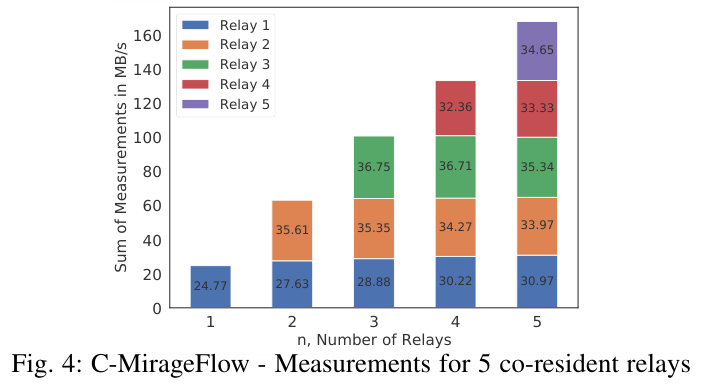

在 C-MirageFlow 測試中,作者在同一 VM 中部署 5 個中繼進程,每次只服務一個被測中繼。結果如圖 4 所示,膨脹因子隨中繼數(shù)近似線性增長,達到原帶寬的 5 倍以上。

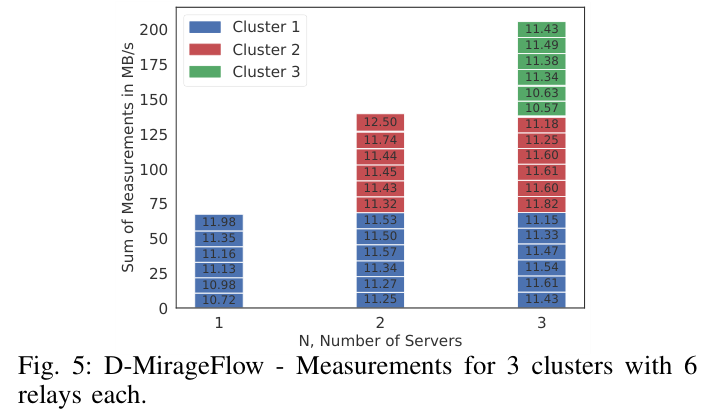

D-MirageFlow 測試使用三組中繼集群,每組 6 個中繼,共享一個路由器轉發(fā)測量流量至專用高性能服務器。如圖 5,三組共 18 個中繼共獲得 204 MBps 的虛假帶寬測量值,效果優(yōu)于 C-MirageFlow,并且部署成本更低。

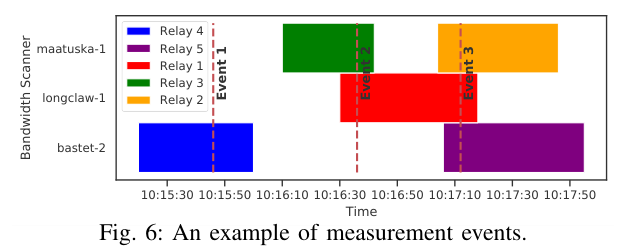

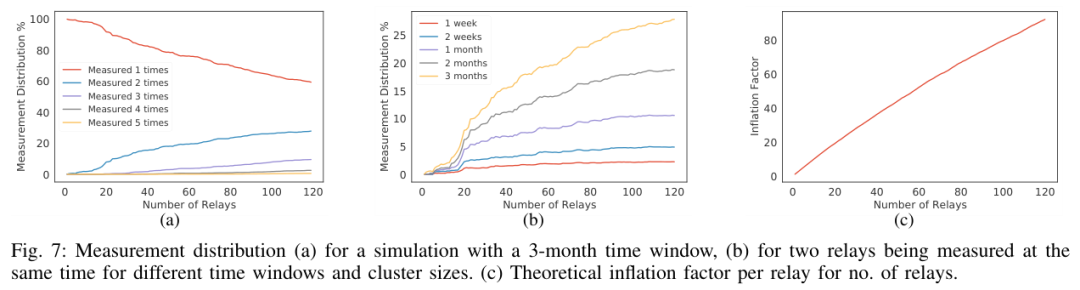

研究定義了巧合率(即集群內多中繼被同時測量的概率),通過對真實Tor網(wǎng)絡數(shù)據(jù)分析(聚焦包含120個中繼的”Artikel10″家族)揭示關鍵規(guī)律。基于帶寬文件僅含測量結束時間戳的限制,研究通過模擬時間線重建共測事件(圖6)。結果顯示(圖7a-c):當集群規(guī)模≤30時,3個及以上中繼共測概率可忽略(低至0.014%);即使擴大至120中繼,雙中繼共測概率峰值僅27.91%,而獨立測量占比仍達59.17%。膨脹因子隨規(guī)模增大呈非線性衰減(120中繼時降至92.52),但小規(guī)模集群(n=10/20/30)仍保持近線性增長趨勢(9.91/19.16/28.03倍),證實小集群可實現(xiàn)高效攻擊。

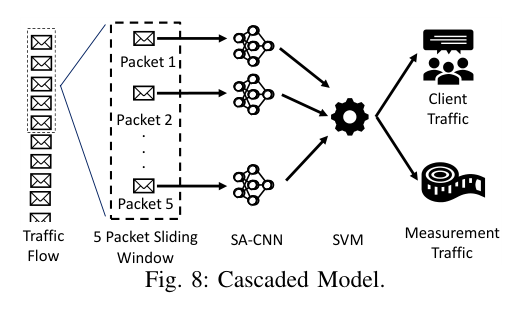

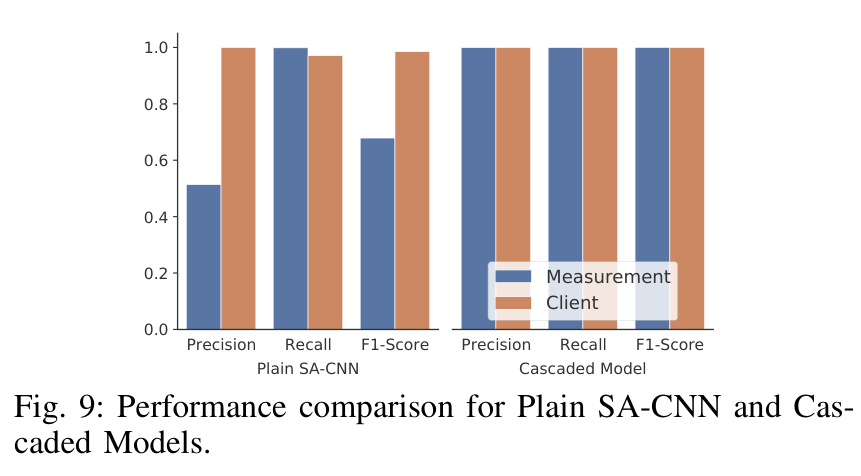

為驗證3跳電路的防御有效性,研究構建了級聯(lián)檢測模型(SA-CNN+SVM)。該模型僅需分析流量中前5個數(shù)據(jù)包頭部(圖8),即可實時區(qū)分3跳電路中的測量流量。性能測試表明(圖9):模型F1分數(shù)超過99%,推理時延低于0.5ms。此結果徹底否定了”增加測量跳數(shù)可防御攻擊”的假設,證明即使采用3跳電路,攻擊者仍可基于流量模式特征實現(xiàn)毫秒級精準檢測。

通過擬合膨脹因子曲線,量化了攻擊規(guī)模與效益的關系。以控制50% Tor流量(678 Gbit/s)為例:僅需10臺服務器,每臺部署109個中繼并提供100MB/s帶寬。資源需求呈非線性增長——控制75%流量需2,034 Gbit/s帶寬,揭示過半控制后邊際效益下降的特性。

5 結論

MirageFlow通過動態(tài)分配中繼集群的共享資源,顯著提升Tor帶寬膨脹攻擊效率。C-MirageFlow和D-MirageFlow分別實現(xiàn)近n倍和n×N/2倍膨脹,理論證明僅需10臺服務器即可控制Tor網(wǎng)絡50%流量。現(xiàn)有防御方案(如3跳測量、FlashFlow)仍易被ML技術或流量調度繞過。緩解需結合共駐檢測(分析IP/端口/運行時間同步性)、測量異常監(jiān)控(識別共測帶寬驟降),最終方向是消除顯式測量流量(如基于用戶流量的分布式估測)。本文呼吁設計抗膨脹的帶寬測量新機制。

聲明:本文來自