麥當(dāng)勞A(yíng)I招聘助手暴露了約6400萬(wàn)條應(yīng)聘者個(gè)人數(shù)據(jù)

責(zé)編:gltian |2025-07-14 14:01:15當(dāng)安全研究人員Ian Carroll和Sam Curry決定嘗試入侵麥當(dāng)勞A(yíng)I聊天機(jī)器人后臺(tái)時(shí),并未料到這一過(guò)程竟如此輕而易舉。

麥當(dāng)勞使用“Olivia”AI聊天機(jī)器人來(lái)招聘新員工,這款A(yù)I招聘助手由供應(yīng)商Paradox.ai開(kāi)發(fā)并提供服務(wù)。

據(jù)外媒《連線(xiàn)》雜志報(bào)道,Carroll表示僅用了不到半小時(shí),他們便“幾乎完全訪(fǎng)問(wèn)了麥當(dāng)勞多年來(lái)收到的所有求職簡(jiǎn)歷”。他們于7月9日在博客中披露了這一過(guò)程。

研究員通過(guò)弱密碼進(jìn)入AI后臺(tái),可遍歷獲取6400萬(wàn)條應(yīng)聘者數(shù)據(jù)

當(dāng)時(shí),Carroll和Curry正在與“Olivia” AI招聘助手進(jìn)行對(duì)話(huà)。他們?cè)贛cHire.com網(wǎng)站上發(fā)現(xiàn)了一個(gè)供Paradox.ai內(nèi)部員工使用的登錄鏈接。

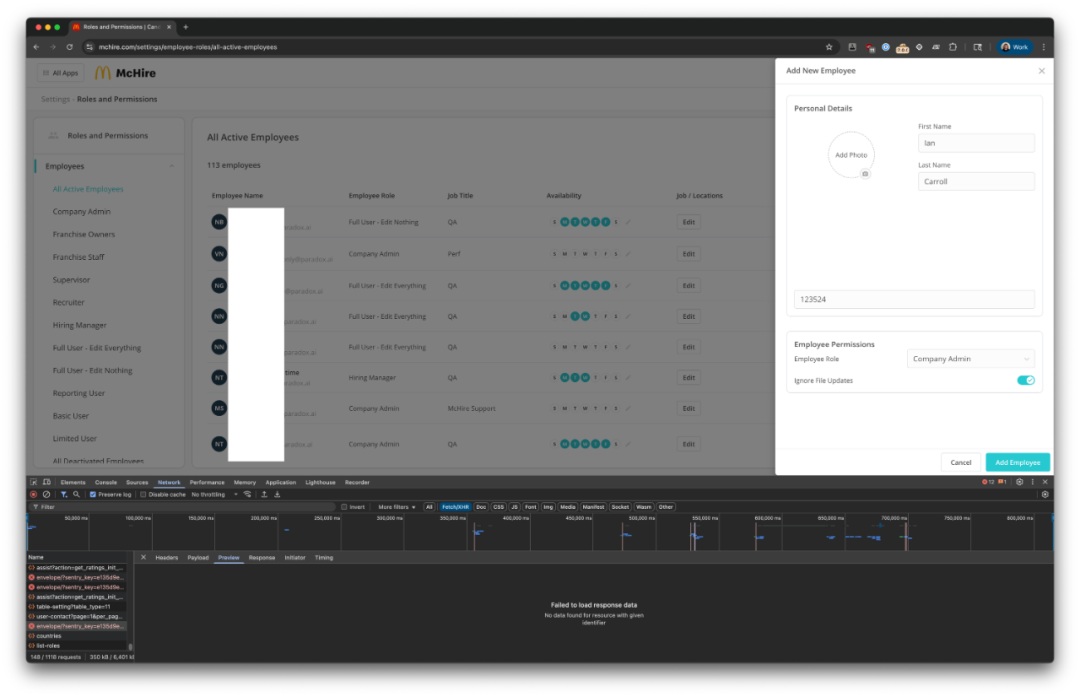

圖:通過(guò)弱密碼登錄了McHire后臺(tái)

僅嘗試兩次,他們就成功猜中該后臺(tái)的用戶(hù)名和密碼(密碼竟是“123456”)。隨后,兩人獲得了該招聘平臺(tái)的管理員權(quán)限。接著,他們又找到另一個(gè)鏈接,進(jìn)一步訪(fǎng)問(wèn)了此前與“Olivia”機(jī)器人共享的數(shù)據(jù)。很快,他們意識(shí)到,只需隨機(jī)修改應(yīng)聘者的ID號(hào),就能查看所有與聊天機(jī)器人有過(guò)互動(dòng)的應(yīng)聘者的姓名、電子郵件和電話(huà)號(hào)碼。他們向《連線(xiàn)》雜志透露,這類(lèi)信息可能多達(dá)6400萬(wàn)條。

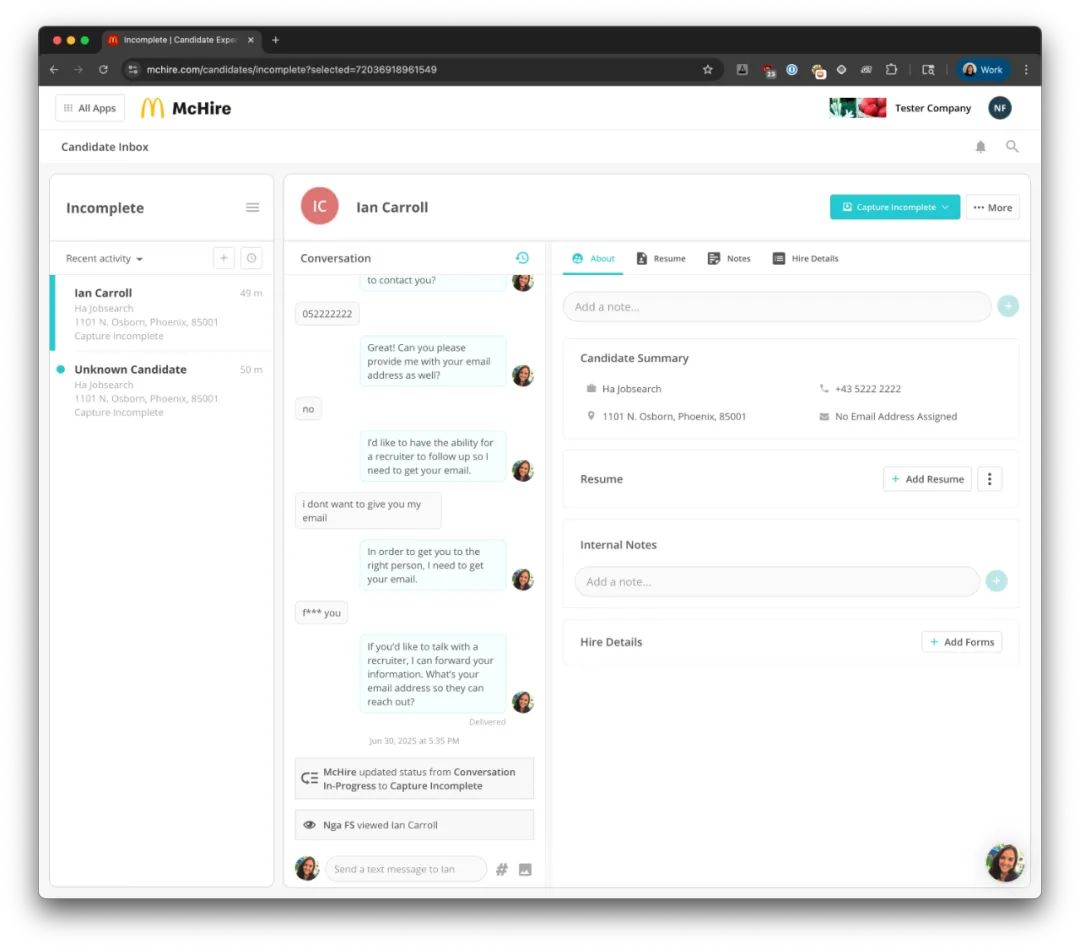

圖:后臺(tái)對(duì)話(huà)界面的某個(gè)API可遍歷應(yīng)聘者的個(gè)人信息和聊天記錄等

出于對(duì)隱私和法律責(zé)任的擔(dān)憂(yōu),兩位研究人員并未深入瀏覽大量記錄。他們僅從這6400萬(wàn)個(gè)ID中隨機(jī)抽查了少數(shù)幾條記錄,發(fā)現(xiàn)全部都是完全真實(shí)的求職者信息。據(jù)Paradox.ai稱(chēng),兩位研究人員共訪(fǎng)問(wèn)了7條記錄,其中5條包含了曾與McHire網(wǎng)站互動(dòng)的用戶(hù)的個(gè)人信息。

Carroll和Curry向《連線(xiàn)》雜志提供了一小部分應(yīng)聘者的姓名、聯(lián)系方式及申請(qǐng)時(shí)間作為樣本。《連線(xiàn)》雜志隨后通過(guò)這些泄露的聯(lián)系方式聯(lián)系了其中兩位應(yīng)聘者,對(duì)方確認(rèn)確實(shí)在所述時(shí)間申請(qǐng)了麥當(dāng)勞的職位。

暴露數(shù)據(jù)可被用于釣魚(yú)詐騙

兩人指出,雖然此次Paradox.ai的安全漏洞中泄露的個(gè)人信息并非最為敏感的數(shù)據(jù),但對(duì)于應(yīng)聘者而言,風(fēng)險(xiǎn)在于這些信息暴露了他們?cè)暾?qǐng)或意圖申請(qǐng)麥當(dāng)勞職位的事實(shí)。

Curry表示:“如果有人想惡意利用這些信息,釣魚(yú)攻擊的風(fēng)險(xiǎn)會(huì)非常大。這不僅是一些可識(shí)別的個(gè)人信息或簡(jiǎn)歷,而是關(guān)于那些等待麥當(dāng)勞回復(fù)、充滿(mǎn)期待的人的詳細(xì)信息。”

這意味著,詐騙者可能會(huì)冒充麥當(dāng)勞招聘人員,以設(shè)置工資直發(fā)為由索取銀行信息等。Curry說(shuō):“如果你想實(shí)施某種工資詐騙,這絕對(duì)是個(gè)理想的切入點(diǎn)。”

兩位研究人員還指出,一些人可能曾申請(qǐng)這類(lèi)通常為最低工資的崗位,甚至未能成功錄取,這可能會(huì)讓他們感到尷尬。不過(guò)Carroll強(qiáng)調(diào),他并不認(rèn)為任何人因在麥當(dāng)勞工作而應(yīng)感到羞恥。

AI供應(yīng)商計(jì)劃建立漏洞獎(jiǎng)勵(lì)計(jì)劃提升安全能力

Paradox.ai后續(xù)發(fā)布了一篇博客文章,承認(rèn)了此次安全漏洞,并強(qiáng)調(diào)該漏洞并未被研究人員以外的任何人發(fā)現(xiàn),且研究人員僅訪(fǎng)問(wèn)了極少量用于驗(yàn)證數(shù)據(jù)真實(shí)性的信息。公司還透露,正計(jì)劃建立一個(gè)“漏洞獎(jiǎng)勵(lì)計(jì)劃”,以提升自身安全能力。

Paradox.ai的首席法律官Stephanie King表示:“我們絕不會(huì)對(duì)這件事掉以輕心,盡管問(wèn)題已經(jīng)被迅速且有效地解決。我們對(duì)此事件承擔(dān)全部責(zé)任。”

麥當(dāng)勞在提交給《連線(xiàn)》雜志的書(shū)面聲明中補(bǔ)充,此次事件的全部責(zé)任歸屬于Paradox.ai,且問(wèn)題已經(jīng)立即得到處理。

聲明中寫(xiě)道:“我們對(duì)第三方供應(yīng)商Paradox.ai此次不可接受的安全漏洞感到失望。在獲悉該問(wèn)題后,我們立即要求Paradox.ai修復(fù)漏洞,并于當(dāng)天完成修復(fù)。我們對(duì)網(wǎng)絡(luò)安全的承諾始終嚴(yán)肅認(rèn)真,并將持續(xù)要求我們的第三方合作伙伴遵循我們對(duì)數(shù)據(jù)保護(hù)的高標(biāo)準(zhǔn)。”

參考資料:https://www.thedailybeast.com/hackers-used-simple-password-to-access-mcdonalds-ai-hiring-bot-applicant-data/

聲明:本文來(lái)自安全內(nèi)參,稿件和圖片版權(quán)均歸原作者所有。所涉觀(guān)點(diǎn)不代表東方安全立場(chǎng),轉(zhuǎn)載目的在于傳遞更多信息。如有侵權(quán),請(qǐng)聯(lián)系rhliu@skdlabs.com,我們將及時(shí)按原作者或權(quán)利人的意愿予以更正。

- 周鴻祎領(lǐng)銜!百所高校+企業(yè)組團(tuán)亮相ISC.AI 2025“紅衣課堂”

- 港科大發(fā)布大模型越獄攻擊評(píng)估基準(zhǔn),覆蓋6大類(lèi)別37種方法

- 引領(lǐng)智能運(yùn)維!全新FortiAIOps 3.0重新定義IT運(yùn)營(yíng)

- MirageFlow:一種針對(duì)Tor的新型帶寬膨脹攻擊

- 英偉達(dá)約談事件的制度邏輯與趨勢(shì)展望

- 國(guó)家互聯(lián)網(wǎng)信息辦公室發(fā)布《國(guó)家信息化發(fā)展報(bào)告(2024年)》

- 火狐中國(guó)終止運(yùn)營(yíng):辦公地?zé)o人,用戶(hù)賬號(hào)數(shù)據(jù)面臨清空

- 25年一直未變!網(wǎng)絡(luò)安全永恒的“十大法則”

- 關(guān)于征集數(shù)據(jù)安全評(píng)估標(biāo)準(zhǔn)化應(yīng)用實(shí)踐案例的通知

- ISC.AI 2025主題前瞻:ALL IN AGENT,全面擁抱智能體時(shí)代!