網(wǎng)銀木馬DYRE最新變種開(kāi)始利用微軟Outlook攻擊銀行

責(zé)編:admin |2015-03-19 13:20:55DYRE是一款針對(duì)金融機(jī)構(gòu)的惡意木馬,2014年全球范圍內(nèi)多次的網(wǎng)絡(luò)釣魚(yú)攻擊事件中我們?cè)l(fā)現(xiàn)它的蹤跡。最近,趨勢(shì)科技的安全研究人員發(fā)現(xiàn)DYRE的最新變種開(kāi)始利用微軟Outlook傳播病毒。

新版DYRE感染過(guò)程

早在去年10月,安全人員發(fā)現(xiàn)了惡意軟件UPATRE-DYRE正通過(guò)僵尸網(wǎng)絡(luò)CUTWALL傳播。我們觀察到,其的傳播方式與ZeuS變種Gameover的方式十分相似。

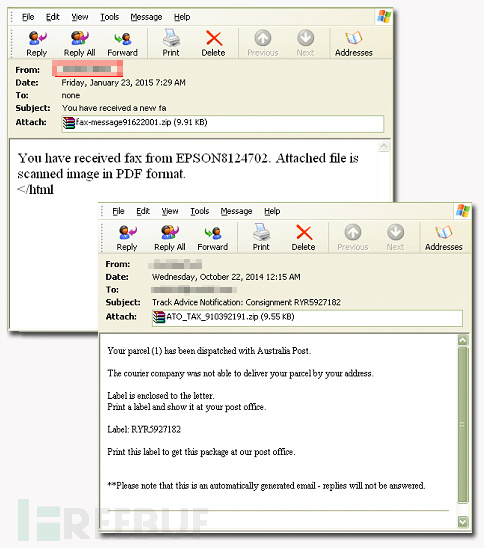

而近日DYRE的最新變種改進(jìn)了傳播手段和繞過(guò)殺毒軟件的技術(shù)。DYRE采用非常典型的攻擊方式感染受害者電腦——攻擊者向受害者發(fā)送垃圾郵件,附件中包含UPATRE downloader(TROJ_UPATRE.SMBG)進(jìn)而感染系統(tǒng)。

在這個(gè)全新的感染過(guò)程中,我們觀察到,一旦DYRE被安裝,就會(huì)下載蠕蟲(chóng)病毒(WORM_MAILSPAM.XDP)。這款蠕蟲(chóng)能夠使用微軟Outlook寫(xiě)郵件,然后再附件中加入U(xiǎn)PATRE病毒。

病毒使用msmapi32.dll庫(kù)(由微軟Outlook提供),病毒用這個(gè)庫(kù)執(zhí)行郵件相關(guān)的功能(如:登錄、發(fā)送郵件、添加附件等)。

以下這些信息來(lái)自硬編碼的C&C服務(wù)器地址:

type

send_to_all

additional_emails

client_connection_id

message_attach

attach_type

attach_name

attach_data_base64

subject

content

id_string

這些參數(shù)被惡意軟件用來(lái)向特定目標(biāo)發(fā)送郵件。當(dāng)目標(biāo)被入侵后,病毒會(huì)立即獲取受害者的聯(lián)系人列表,尋找目標(biāo)再次發(fā)送郵件。

接著,附件中的UPATRE病毒會(huì)下載DYRE,如此循環(huán)往復(fù)。這種方法使得DYRE的傳播速度加快。下圖是感染過(guò)程的圖示:

蠕蟲(chóng)WORM_MAILSPAM.XDP會(huì)連接到硬編碼的命令與控制(C&C)服務(wù)器,然后它會(huì)從C&C服務(wù)器中獲得必要的參數(shù)用來(lái)發(fā)送垃圾郵件。完成一系列郵件發(fā)送任務(wù)后,WORM_MAILSPAM.XDP就會(huì)自動(dòng)刪除。

DRYE變種的新技能

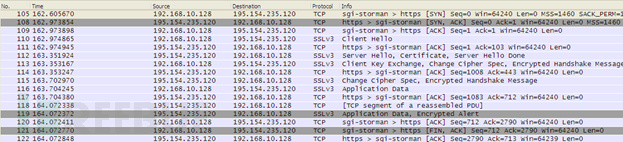

1、使用SSL傳輸與C&C服務(wù)器之間的數(shù)據(jù)

SSL協(xié)議通常用于用戶登錄網(wǎng)站的時(shí)候。而現(xiàn)在,DYRE使用SSL協(xié)議的安全性使得我們更難分析它的通訊內(nèi)容。與2014年10月發(fā)現(xiàn)的DYRE變種不同的是,現(xiàn)在的這個(gè)變種在與服務(wù)器通信的過(guò)程中全程使用SSL協(xié)議。

如果DYRE無(wú)法連接C&C服務(wù)器,它會(huì)使用兩種途徑聯(lián)系黑客,使用域名生成算法(domain generation algorithm, DGA)生成的URL聯(lián)系黑客,或者連接到一個(gè)硬編碼的I2P地址。

2.使用匿名網(wǎng)絡(luò)I2P

我們?cè)贑ryptowall 3.0勒索軟件和重生絲綢之路的報(bào)道中看到過(guò)I2P網(wǎng)絡(luò),使用I2P網(wǎng)絡(luò)能夠使得服務(wù)器的地址更加隱蔽。

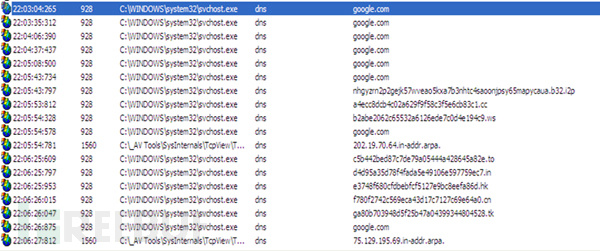

3.使用了域名生成算法

新的DYRE變種會(huì)生成34個(gè)字符的字串,再結(jié)合6中頂級(jí)域名:.cc, .ws, .to, .in, .hk, .cn, .tk和.so域名。這種方法之前WORM_DOWNAD.A使用過(guò),而現(xiàn)在,在服務(wù)器無(wú)法連接的情況下,DYRE用這種方法建立連接。

攻擊目標(biāo)增多

由于DYRE是一個(gè)針對(duì)銀行信息和客戶數(shù)據(jù)的遠(yuǎn)程訪問(wèn)木馬(RAT),原本木馬中有206個(gè)目標(biāo)網(wǎng)站,在這款新的DYRE變種中網(wǎng)站數(shù)量增加到了355個(gè)——新加入的網(wǎng)站大都是比特幣網(wǎng)站和一些銀行網(wǎng)站,主要是些美國(guó)的網(wǎng)站。

DYRE會(huì)等待用戶連接這些目標(biāo)站點(diǎn),之后竊取信息。目標(biāo)網(wǎng)站包括摩根大通銀行、英國(guó)巴克萊銀行、墨爾本銀行、花旗等。

根據(jù)趨勢(shì)科技一月的數(shù)據(jù)顯示,DYRE的感染者中美國(guó)用戶達(dá)到68%,之后是加拿大(10%)和智利(4%)。

安全建議

建議用戶時(shí)刻保持警惕,提防社會(huì)工程學(xué)攻擊。在下載附件之前請(qǐng)確保你認(rèn)識(shí)發(fā)件人。另外DYRE和UPATRE的附件多為.ZIP和.RAR文件,在下載這些文件時(shí)要格外小心。

相關(guān)文件哈希值

f50c87669b476feb35a5963d44527a214041cc2e – TROJ_UPATRE.SMBG

5250d75aaa81095512c5160a8e14f941e2022ece – TSPY_DYRE.YYP

9860d5162150ea2ff38c0793cc272295adf1e19a – WORM_MAILSPAM.XDP

文章來(lái)源:Freebuf黑客與極客(FreeBuf.COM)

- 周鴻祎領(lǐng)銜!百所高校+企業(yè)組團(tuán)亮相ISC.AI 2025“紅衣課堂”

- 港科大發(fā)布大模型越獄攻擊評(píng)估基準(zhǔn),覆蓋6大類別37種方法

- 引領(lǐng)智能運(yùn)維!全新FortiAIOps 3.0重新定義IT運(yùn)營(yíng)

- MirageFlow:一種針對(duì)Tor的新型帶寬膨脹攻擊

- 英偉達(dá)約談事件的制度邏輯與趨勢(shì)展望

- 國(guó)家互聯(lián)網(wǎng)信息辦公室發(fā)布《國(guó)家信息化發(fā)展報(bào)告(2024年)》

- 火狐中國(guó)終止運(yùn)營(yíng):辦公地?zé)o人,用戶賬號(hào)數(shù)據(jù)面臨清空

- 25年一直未變!網(wǎng)絡(luò)安全永恒的“十大法則”

- 關(guān)于征集數(shù)據(jù)安全評(píng)估標(biāo)準(zhǔn)化應(yīng)用實(shí)踐案例的通知

- ISC.AI 2025主題前瞻:ALL IN AGENT,全面擁抱智能體時(shí)代!