Hyper-V Server網絡高級功能特性介紹

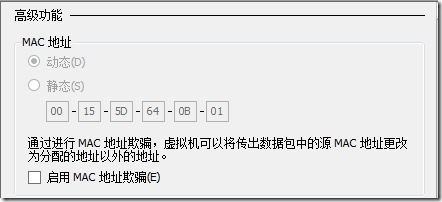

責編:admin |2015-01-29 13:15:16一、 MAC地址

Hyper-v上運行著的虛擬機,管理員一般都會綁定網絡到一定的網絡中并分配網卡,配置網卡屬性,不管它使用的網絡類型是外部內部 還是專用。當管理員安裝完成Hyper-v角色以后,Hyper-v就內置了256個MAC地址以供虛擬機使用,這256個MAC地址,也就是MAC地址池。為了很好的在Hyper-V中使用MAC地址功能,微軟買下了00-15-5d作為Hyper-v的MAC地址的廠商標識,也就是說,Hyper-v的MAC地址池中,所有地址都是以00-15-5d作為開頭的,更確切的說,Hyper-v系統上運行的虛擬機,他的MAC地址的前六位就是00-15-5d,從這一點上,管理員就可以依據網卡來區分自己連接的到底是一臺物理機還是虛擬機,是一臺Hyper-v的虛擬機還是一臺Vmware的虛擬機。

通過進行MAC地址欺騙,虛擬機可以將傳出數據包中的源MAC地址更改為分配的地址以外的地址

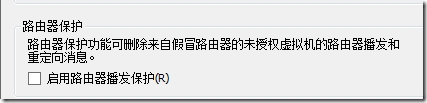

二、 DHCP防護(Guard Protection)

在 DHCP 環境中,惡意 DHCP 服務器可攔截 DHCP 客戶端請求,提供錯誤的地址信息。惡意 DHCP 服務器會導致通訊被路由到惡意中間人,借此對所有通訊進行嗅探,隨后轉發到真正的合法目標地址。為防范這種中間人攻擊,Hyper-V 管理員可指定哪個 Hyper-V 可擴展交換機端口能用于連接 DHCP 服務器。來自其他 Hyper-V 可擴展交換機端口的 DHCP 服務器通訊會被自動丟棄。借此,Hyper-V 可擴展交換機可防范惡意 DHCP 服務器提供可能導致通訊被重新路由的 IP 地址。

三、 ARP/ND 病毒與欺騙保護

Hyper-V 可擴展交換機能保護防范惡意虛擬機通過 ARP 欺騙(IPv4 中也叫做 ARP 病毒)從其他虛擬機處盜取 IP 地址。通過這種類型的中間人攻擊,惡意虛擬機可發送虛假的 ARP 信息,將自己的 MAC 地址關聯到不屬于自己的 IP 地址。不受保護的虛擬機會將本應發往該 IP 地址的網絡通訊發送給惡意虛擬機的 MAC 地址,而非真正的目標位置。對于 IPv6,Windows Server 2012 提供了類似的 ND 欺騙保護。

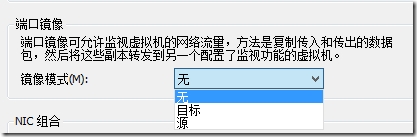

四、 端口鏡像(Port Mirror)

Port Mirror (端口鏡像)可以把一個或者多個端口的數據做個鏡像轉發到另外一個端口,然后用戶可以在這個新的端口進行監聽。

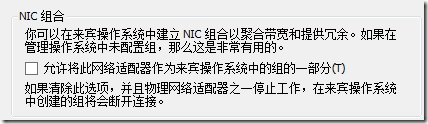

五、 虛擬機中的NIC組合

Windows Server 2012 中的 NIC 組合也適合于虛擬機。它允許虛擬機具有連接到多個 Hyper-V 交換機的虛擬網絡適配器并且即使該交換機下的網絡適配器斷開連接,也仍然能夠連接。當使用諸如單根 I/O 虛擬化 (SR-IOV) 之類的功能時它非常有用,因為 SR-IOV 流量不通過 Hyper-V 交換機。因此,它無法受到 Hyper-V 交換機下的組的保護。通過此虛擬機組合選項,管理員可以設置兩個 Hyper-V 交換機,每個交換機都連接到其自己的支持 SR-IOV 的網絡適配器。此時:

1. 每個虛擬機可以從一個或兩個 SR-IOV 網絡適配器安裝虛擬功能。然后,當網絡適配器斷開連接時,虛擬機可以從主虛擬功能故障轉移到備份虛擬功能。

2. 或者,虛擬機也可能擁有從一個網絡適配器和一個非虛擬功能網絡適配器到其他交換機的虛擬功能。如果與虛擬功能關聯的網絡適配器斷開連接,則流量可以故障轉移到其他交換機,而不會失去連接。

由于在虛擬機中網絡適配器之間的故障轉移可能會導致流量與其他網絡適配器的 MAC 地址一起發送,因此與使用 NIC 組合的虛擬機關聯的每個 Hyper-V 交換機端口都必須設置為允許 MAC 欺騙或必須使用 Set-VmNetworkAdapter PowerShell cmdlet 設置“AllowTeaming=On”參數。

- ISC.AI 2025 人工智能安全治理與創新實踐論壇圓滿召開

- 國家計算機病毒應急處理中心檢測發現70款違法違規收集使用個人信息的移動應用

- 推動構建智慧反詐體系,ISC.AI 2025“新型涉網犯罪打擊與治理”論壇圓滿舉辦

- ISC.AI 2025知識圖譜重塑智能時代安全峰會圓滿召開

- ISC.AI PARK:科技博主集體打卡!AI原來可以這么“酷”

- ISC.AI 2025 Agentic SOC:安全運營新范式論壇召開,共繪AI賦能安全新藍圖

- ISC.AI 2025展廳:見證安全與智能技術的融合未來

- 增長強勢 成果豐碩 | Fortinet發布2025年第二季度財報

- 終端安全新時代!AI自主逆向軟件并找出未知惡意軟件

- 七部門聯合發布《關于推動腦機接口產業創新發展的實施意見》